CVE-2020-0796:Microsoft SMBv3 远程代码执行漏洞通告

尊敬的客户,你好:

2020年3月11日,有海外厂商发布安全通告,通告中描述了一处微软SMBv3协议的内存破坏漏洞,CVE编号CVE-2020-0796,并表示该漏洞无需授权验证即可被远程利用,可能形成蠕虫级漏洞,远程攻击者可以控制易受攻击的系统,微软官方也已发布通告。

目前,网上还没公开可利用的POC。联软魔方SaaS平台已经支持相关的漏洞检测插件,请使用SaaS平台的客户,登录平台添加专项任务,检测是否存在受影响资产。

检测方法:登录平台--任务管理--系统扫描--添加任务,在插件检测栏勾选【Windows SMBv3 缓冲区溢出漏洞(检测)】插件。

漏洞情况分析

★漏洞概要

漏洞名称:

Microsoft Windows SMBv3.0服务远程代码执行漏洞

威胁类型:远程代码执行

漏洞ID:CVE-2020-0796

威胁等级:严重

★受影响的系统及应用版本如下:

◆Windows 10 Version 1903 for 32-bit Systems

◆Windows 10 Version 1903 for ARM64-based Systems

◆Windows 10 Version 1903 for x64-based Systems

◆Windows 10 Version 1909 for 32-bit Systems

◆Windows 10 Version 1909 for ARM64-based Systems

◆Windows 10 Version 1909 for x64-based Systems

◆Windows Server, version 1903 (Server Core installation)

◆Windows Server, version 1909 (Server Core installation)

★漏洞描述

漏洞存在于Windows的SMBv3.0(文件共享与打印服务)中,目前技术细节暂不公布,对于漏洞的利用无需用户验证,通过构造恶意请求即可触发导致任意代码执行,系统受到非授权控制。

★影响面评估

此漏洞主要影响SMBv3.0协议,目前支持该协议的设备包括Windows 8、Windows 8.1、Windows 10、Windows Server 2012 和 Windows Server 2016,但是从微软的通告来看受影响目标主要是Win10系统,考虑到相关设备的数量级庞大,潜在威胁较大。

漏洞修复方法

★更新补丁

微软已经发布了此漏洞的安全补丁,访问如下链接:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0796

★

临时解决方案

如果暂时无法安装补丁,微软当前建议按如下临时解决方案处理,您可以使用以下PowerShell执行以下命令:

Set-ItemProperty-Path"HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters"DisableCompression -Type DWORD -Value 1 -Force

禁用SMB 3.0的压缩功能,是否使用需要结合自己业务进行判断。

★联软安全解决方案

一、紧急处理措施:

(1)注册表修改

如果暂时无法安装补丁,微软当前建议按如下临时解决方案处理:

您可以使用以下PowerShell执行以下命令:Set-ItemProperty-Path"HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters"DisableCompression -Type DWORD -Value 1 -Force 禁用SMB 3.0的压缩功能。

部署联软UniAccess 终端安全管理系统的用户,可统一下发注册表修改策略,自动、批量实现注册表的修改。

(2)入网安全检查注册表/补丁号

部署联软UniNAC网络准入控制系统的用户,针对此次漏洞,可在入网安全检查规则中,增加对KB4551762的检查,且要求更新安装指定补丁后才允许入网,在网络边界构筑安全防护。

二、彻底修复措施

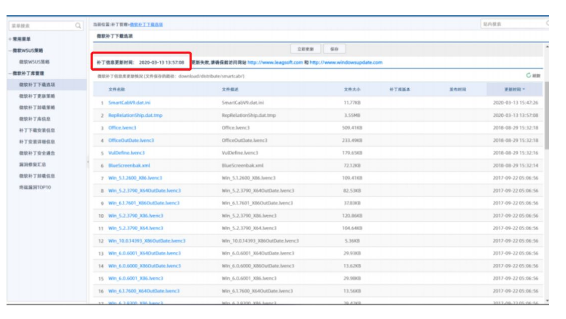

联软已更新微软发布的修复补丁,企业安全管理员可采用联软UniAccess 终端安全管理系统的补丁管理模块指定KB4551762进行批量更新。补丁分发后,提供补丁安装详细信息报表,核实补丁的安装覆盖以及是否真正生效。

三、如果担心已经被入侵,可以使用联软UniNID网络智能防御系统,实时发现针对该漏洞的攻击行为。

参考链接:

1、https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/ADV200005

2、https://cc.bingj.com/cache.aspx?q=https%3a%2f%2fblog.talosintelligence.com%2f2020%2f03%2fmicrosoft-patch-tuesday-march-2020.html&w=NrvF66m3pULMCOMEBw-cKyRUwi9s1qXv&d=928684983196

3、https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0796

深圳市联软科技股份有限公司

端点安全产品部

2020年3月13日