主动防御:攻防演习中的内网端点加固

在《2020网络攻防演练实战行动,从新出发》一文中,我们提到建立纵深防御体系中端点防护是必不可少的环节。端点是攻防对抗的“最后一公里”,试想在演习中只要有一个端点出现问题,威胁可能会像多米诺骨牌式似的渗透到企业的整个网络。端点安全因规模体量、环境复杂度、可用性等给防守一方带来了巨大挑战。

当有更多的端点用于企业活动中时,端点的防护成为企业网络安全的重要工作。笔者查阅了2019年网络攻防演习中攻防两方的情况,攻击方常用的攻击路径是通过钓鱼/社工/近网物理攻击等措施,绕过边界安全防护,进入到企业内网;而在评分规则里面,终端失陷本身扣分并不多,主要是通过失陷终端,获取到高价值信息,造成后续大幅丢分或防守失败。随着2020年网络攻防演习逐渐拉开帷幕,面对无处不在的攻击,“道高一尺,魔高一丈”,加固内网端点防护是非常必要的。

本文基于联软历年来(包括今年在内)配合客户参加网络安全攻防演习的实践经验,对演习期间企业内网端点安全加固应该从哪些方面入手,加强防守方的安全能力进行说明。

创建安全策略,达到最简单有效的管控

在网络对抗中要明确一个宗旨——“越简单越有效”。在参与攻防演习的企业中,由于企业内网端点的多样、攻击的持续性、跨网或者跨部门存在的设备不明等现象,使得安全手段有时候在实际的操作中很难执行,或者安全防护不能高效进行,容易被攻击方钻空子。想要达到立竿见影的效果,可以采取“一刀切”的技术策略和手段,由安全专家依据企业的具体需求和不同的环境因素制定相关的操作。联软在2020年网络攻防演习中帮助多家企业进行了内网端点策略管控,例如根据提供的终端信息(ip/mac/用户名)在联软后台对终端进行应急控制,包括关机断网等;控制同网段互访时段;控制终端不可同时访问互联网和中心内外网、禁止桌面远程、密码安全要求等。

注明:联软为参与演习的企业设置“工作时间,终端15分钟未操作则对终端进行锁定并关闭显示器”

注明:联软为参与演习的企业设置“工作时间,终端15分钟未操作则对终端进行锁定并关闭显示器”

采用自动化检查,达到常态化安全防护,提高防御能力

网络安全人员原本就是稀缺资源,在攻防演习期间人才的缺少尤其严重,突发性及高强度的网络对抗对于参与演习的企业来说往往有些力不从心,要想达到事半功倍的效果,必须采用自动化手段达到常态化防护,提高安全的效率。这里的自动化手段包括防火墙、防病毒软件、补丁管理、日志审计、自动化的终端检测与响应(EDR)等。防火墙、防病毒等大家已经相对熟悉,不作赘述,重点说下自动化的终端检测与响应。

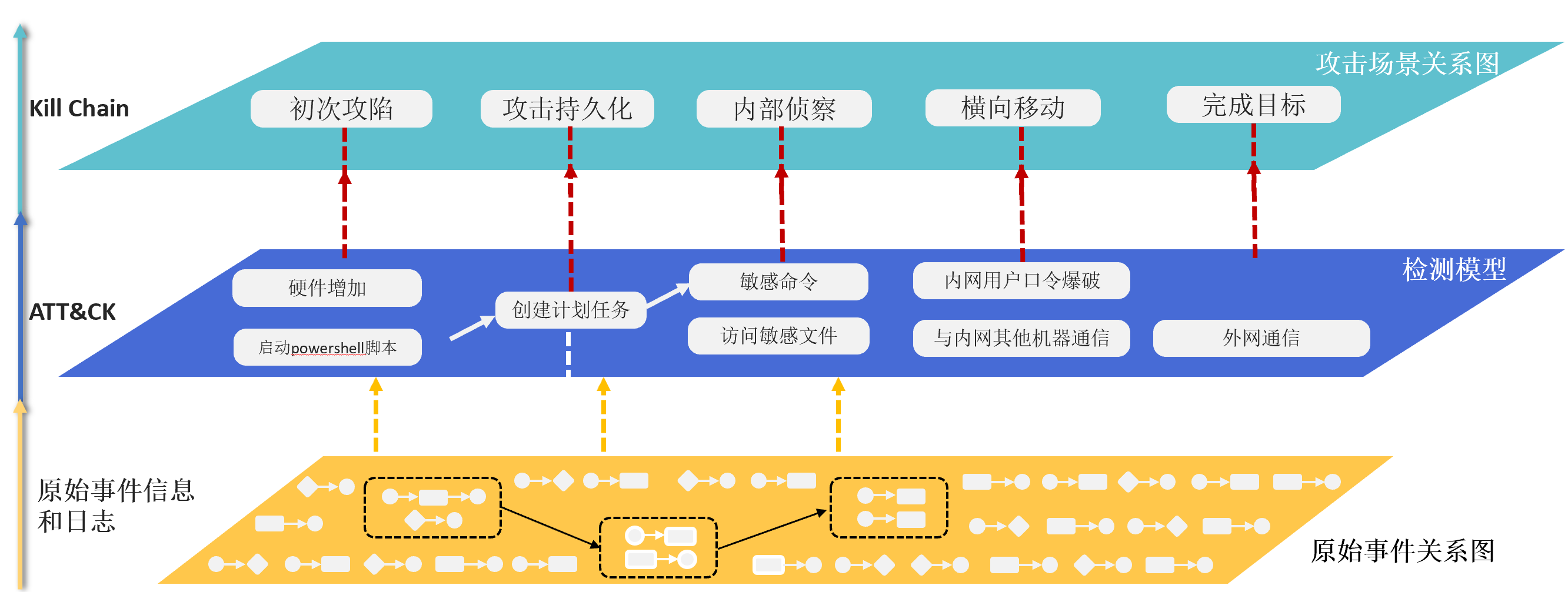

攻防的不平衡性教会我们仅仅预防是不够的,安全建设需要以假设边界失效、假设终端沦陷为前提,在演习活动中更要有这样的“居安思危”的思想前提,EDR通过对终端系统级数据进行全面采集,在攻防演习的各个阶段对终端上的危险行为和入侵行为进行检测,内置专家规则和诱饵对恶意行为进行快速判定,同时针对上述威胁进行及时告警,并通过威胁调查工具进行全面取证,通过控制、隔离、删除等措施进行处置,并对受损终端进行恢复。还可以与其他产品、功能等联动,如支持网络隔离、阻断,设备关机,进程权限限制、文件隔离、删除等多方位处置手段;支持与网络准入控制、终端安全管理等多种安全管控平台深度结合联动。

目前联软EDR可帮助企业进行多维度、多位置和更加全面的检测,进而实现威胁的自动响应和统一编排,提高企业防御由被动走向主动的能力,不仅在演习中可以帮助企业增加防护能力,在后期更是企业常态化网络安全建设体系中的重要一环。

知己知彼,全面做好攻防演习防护

“知己”则是全面梳理好内网终端信息,包括但不限于办公终端、IOT设备、业务终端等,在演习中加强终端的各项安全性自查工作,如检查终端是否已经安装防病毒软件;补丁是否已经更新到最新;检查员工离开工位是否设置电脑锁屏;检查是否已开启本地防火墙、终端禁止开启远程桌面服务;对免检设备进行核实确认,清理过期或者不存在的和信息,保障安全策略覆盖到位,取消一切非必须的例外,防范暗资产、影子资产等成为攻击者的入口。

采集相关情报后及时采取措施是取得攻防演习胜利的关键,这就是我们说的“知彼”,通过智能感知设备仿冒、异常连接、异常流量、异常协议、异常域名与IP访问、异常时段访问、异常访问位置等异常行为,发出告警,同时可以动态调整网络访问权限;采用溯源还原攻击行为,了解攻击手段,为下一步防范做准备。还可采用欺骗型的幻影技术,将攻击者引诱到预设的场景中,反客为主。

在实际的过程中,由于网络攻击的复杂,需要注意和防护的点更多。以上内容都是从联软对于往年和今年参与的客户攻防演习的实践出发得来的,在攻防场景中,还需具体问题具体分析。面对攻击时,一味地进行被动防御,叠加式的方法往往只能增加企业成本,并不能取得更好的效果,如何将防御由被动变为主动,建立常态化的安全防护体系,保护内外网的安全,不仅仅是本次演习中需要思考,更是未来网络安全行业中不断发展的一个趋势点。