实战!“银狐”病毒卷土重来,联软EDR斩断攻击链护卫企业安全防线

近期,“银狐”病毒再次引发广泛关注,公安部网安局发布紧急提醒。

“银狐”是一种典型的远程控制木马病毒,其攻击手法极具迷惑性。它常伪装成“财税报表”“违规通报”“人员名单”“放假通知”等看似正常的文件,通过微信群、邮件等渠道,以加密压缩包形式直接投递给用户。一旦用户不慎解压并运行其中的恶意程序,攻击者便能瞬间接管用户电脑,实施远程操控、窃取敏感信息,甚至以此作为跳板发起更深入的二次攻击。

其次,“银狐”病毒隐蔽性极高。公安部网安局特别指出,它会创建随机系统服务项,藏匿于系统深处,并利用常用的运维工具,实现长期潜伏,以致常规的安全检测手段往往难以将其识别。

然而,近日,在这场没有硝烟的战争中,联软科技凭借领先的技术实力和专业的安全服务团队,成功地斩断了“银狐”病毒的攻击链,守护了网络安全的防线。

实战狙击:联软EDR精准检出并处置银狐病毒

2025年6月10日,在某大型金融机构护网值守现场,联软UniEDR系统发出告警信号,捕捉到异常迹象。6月12日,技术人员在客户电脑中成功确定了“银狐”病毒样本,并迅速启动应急处置流程,及时阻止了病毒的进一步破坏。事后,联软科技对此次攻击路径进行了深度还原,为后续的网络安全防护工作提供了宝贵经验。

攻击路径深度还原如下:

该样本运行后从https://panshi-1325772578.cos.ap-hongkong.myqcloud.com/caosixn2/all.zip下载压缩包到本地。

压缩包内的Qtpasso.exe被运行,其会加载恶意DLL,注入explorer.exe,与C2交互,远程地址为:154.94.232.120,并通过explorer修改自启动项完成持久化。

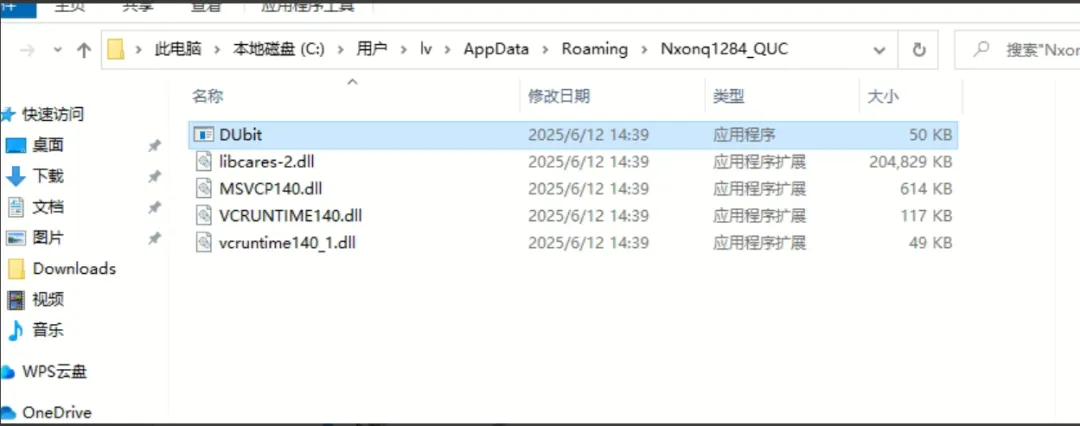

同时在C:\Users\virus\AppData\Roaming目录下释放文件夹Nxonq1284_QUC,此文件夹内包含白加黑文件。

如果启动Nxonq1284_QUC文件夹内的DUbit.exe,其会注入winlogon.exe进程实现与C2交互,C2地址为:154.94.232.120。

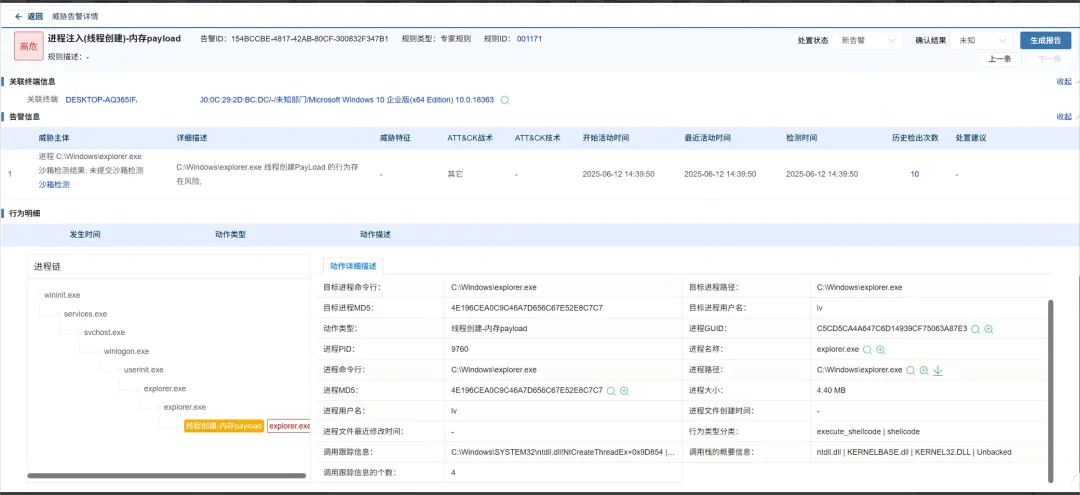

事后,联软UniEDR对样本环境(192.168.111.129),进行如下分析:

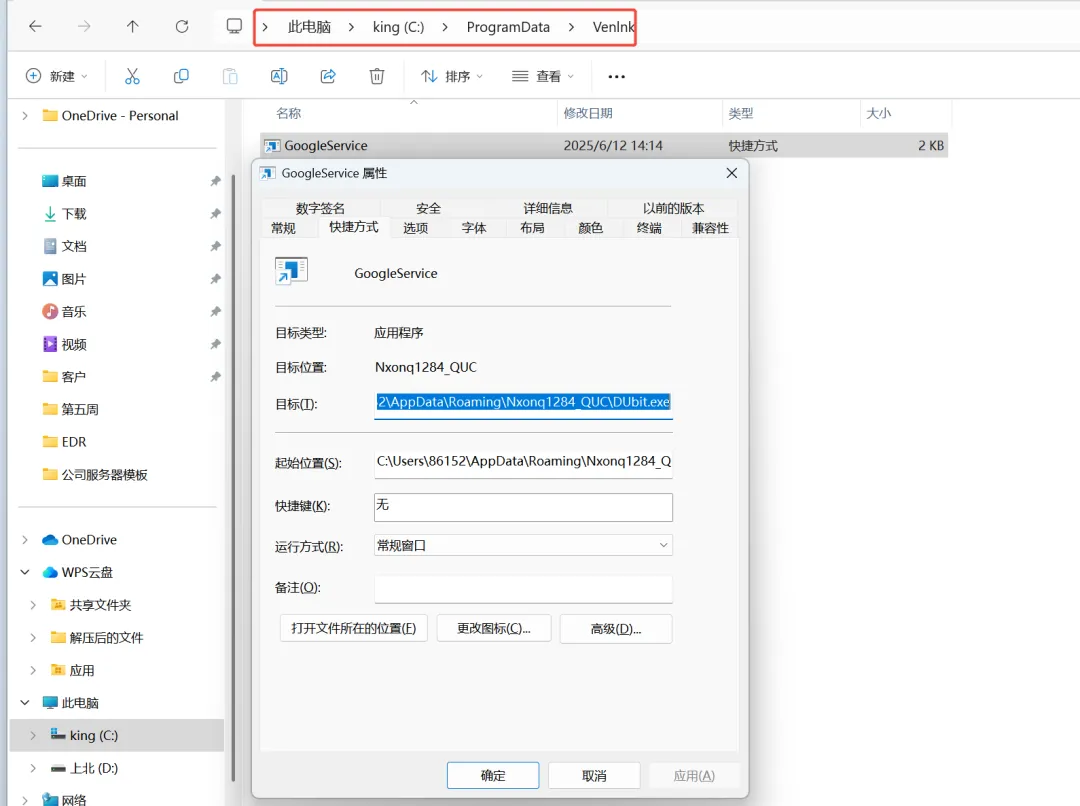

▶1.样本Qtpasso.exe执行后释放以下文件,在ProgramData目录下创建Venlnk目录,在Venlnk目录下创建GoogleService.lnk,其中GoogleServer.lnk用于后续持久化。

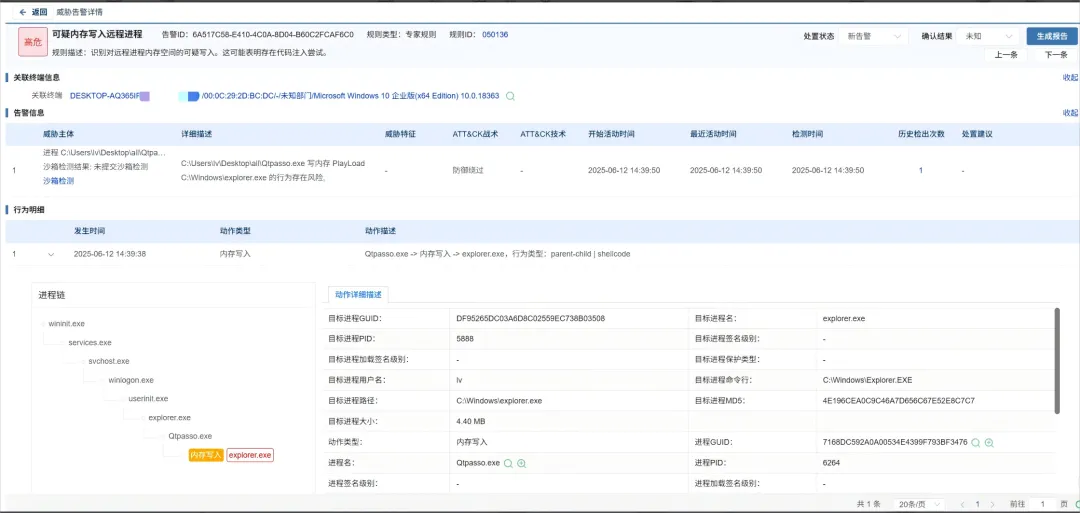

▶2.Qtpasso.exe对explorer(pid=5888)进行注入。

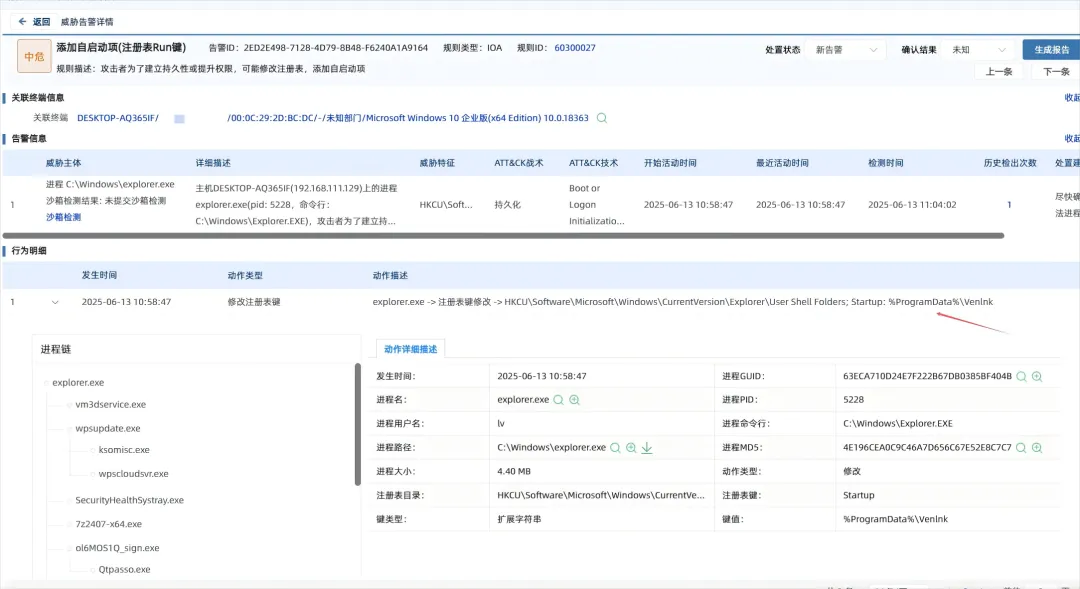

▶3.被注入恶意payload的explorer修改注册表,将先前创建的Venlnk目录添加入自启动项。

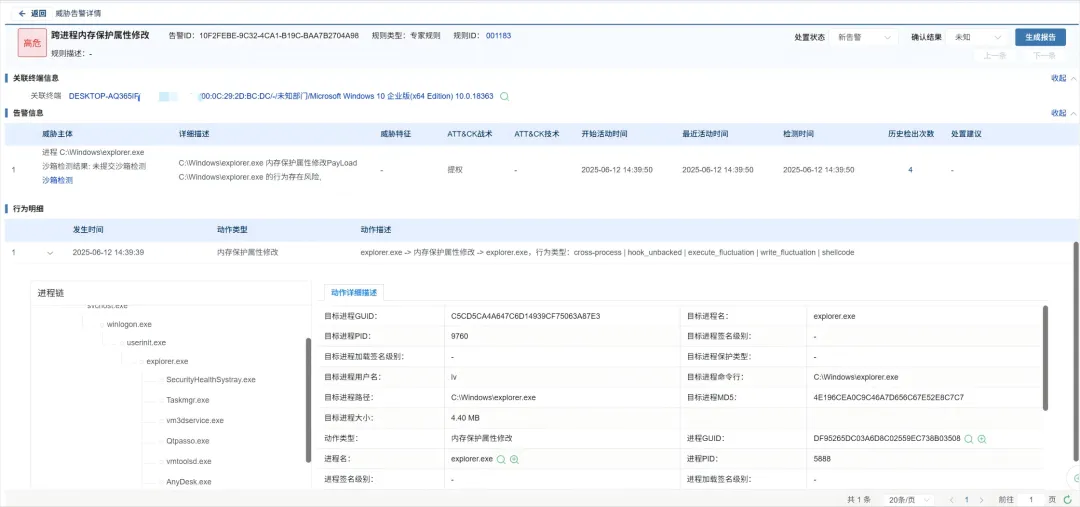

▶4.被注入恶意payload的explorer(pid=5888)对explorer(pid=9760)进行跨进程保护属性修改。

▶5.随后explorer(pid=5888)对explorer(pid=9760)进行注入。

▶6.explorer(pid=9760)执行动态生成的代码。

▶7.explorer(pid=9760)反射加载网络模块。

▶8.explorer(pid=9760)与IP 154.94.232.120产生通信,心跳周期2分钟。

▶9.样本在特定目录释放以下文件,用于权限持久化。

▶10.DUbit.exe启动后,会对winlogon进行注入。

▶11.随后winlogon执行动态生成的代码。

▶12.winlogon反射加载网络模块。

▶13.winlogon同样与IP 154.94.232.120通信,心跳周期2分钟。

此次,联软科技凭借硬核的技术实力和专业的安全服务团队,斩断了“银狐”病毒攻击链,保障了金融机构的网络安全,充分展示了联软EDR系统的强大检测与处置能力,也为其他企业和机构应对类似网络安全威胁提供了有力借鉴。

对于企业来说,一旦发现银狐病毒,可立即采取以下行动:

1.先断网,迅速隔离对应中招终端。

2.重装操作系统,清除病毒任务及文件。

3.重装系统后优先安装联软客户端。

4.下发联软EDR的专家规则,对恶意程序的运行执行阻止。

进阶优化:

1.部署联软标准软件商城功能,回收软件安装权限。

2.部署联软网络黑名单功能,禁止终端访问黑名单地址。

联软UniEDR核心能力

全息采集:性能占用低、数据采集全面,支持22+大类、336+小类的数据采集

智能狩猎:ATT&CK映射+行为基线分析,可检测378+攻击技术点(144+技术,234+子技术)

勒索阻断:加密行为实时阻断+自动文件备份,勒索攻击拦截率100%(赛可达检测报告)

溯源核验:进程事件树+攻击链可视化,威胁定位时效<3分钟

生态联防:联动NAC/Access/EPP深度处置,全网响应速度↑90%

联软UniEDR应用场景

应对攻防演练,快速揪出黑客动作

快速发现内网黑客常用攻击行为,如:尝试破解密码、提权、窃取账号密码、偷偷潜伏攻击核心服务器(域控攻击)、利用软件漏洞、远程爆破服务等。 一旦发现有电脑被攻陷(失陷终端),瞬间隔离,防止感染扩散,并立刻上报,实现全网快速响应。

精准查杀病毒,揪出潜伏的高级间谍(APT)

实时查杀常见已知病毒木马。通过行为快速发现勒索加密,保护重要数据。从终端上抓取APT攻击的多种行为数据,识别高级间谍攻击的特征;依托威胁情报能力,主动将APT组织的攻击线索、攻击手法、攻击技巧等转为检测脚本,实现反客为主式的检测与溯源。

快速追查安全事件源头,定位影响范围

快速通过终端行为定位到威胁的进程源头,进而通过终端间的网络访问关系确定关联影响,判断安全事件可能波及的范围。安全管理者可据此下发响应策略,进行隔离或修复。

与其他安全产品联手,构建更强防线

收集终端行为数据供给中央安全分析平台(综合威胁检测平台),协同不同的安全设备工作,发挥1+1>2的效果。