再谈互联网资产梳理与暴露面收敛

2020年“网络安全攻防演习”即将开始,联软科技已经参与了不少客户的支持工作。其中互联网资产梳理、暴露面收敛、风险检测与持续监测,是参加演习的单位在前期必须做且要做好的工作。在演习期间,依托于详尽的资产台账,快速响应和处置危险点,是企业避免丢分,争取得分的一大关键要素。

作为老生常谈的一句话“你无法保护你看不见的东西”,在真实的攻防对抗过程中,浅显但知易行难。本文基于以往企业客户互联网安全运营服务的经验,结合2019年以来配合客户参加国家级攻防演习和区域监管重大安保等活动,对演习期间企业互联网资产梳理与暴露面收敛做出如下观察和思考:

原则

●攻击者视角

●最大化收敛,最小化暴露

●你发现的风险隐患,可能已被对手利用

●有效利用“攻防不对称”

目标1:互联网资产梳理,精细化作业

有效的安全管理,是建立在对资产全面、准确、实时掌握的基础上,以及将“资产-风险-责任人”三个核心要素,以快捷、持续、动态的方式进行关联。这些工作包括:

●互联网资产详情,从基本信息到应用组件、应用指纹等

●互联网资产梳理,端口服务登记,从外部到内部的资产状况,信息关联等

●风险暴露面排查,远程访问端口、VPN入口、后台入口、验证码等

●影子资产排查,那些被忽略的域名、IP、应用、App、信息通道等

●生成资产台账,收敛暴露面,定期更新和审核。当然,这里还有一点是要注意文档扩散范围

目标2:全量漏洞与风险检测

漏洞扫描、渗透测试是不可或缺的检测手段,本文不做赘述,仅从备战视角提供一些思路和经验:

●不留存低级错误,遵循最小化原则

●确保每一条安全风险闭环的关闭,最好有管理系统支撑,以便后续跟踪;对存在历史漏洞和风险的,如过往渗透测试中发现的问题,其所涉及的应用和业务区域,可以再详细排查一遍

●排查发现的隐蔽漏洞,要进一步核实是否存在被利用迹象,不能有侥幸心理

●系统漏洞、设备漏洞、应用漏洞、中间件漏洞、第三方平台漏洞、弱口令,这些可进行全量检测和交叉检测

目标3:敏感信息等数字资产的风险排查

由于真实对抗场景,攻击方会充分检索各类在互联网空间中的信息,并充分利用各类信息形成攻击面和攻击策略。这些有价值的数字资产也需要梳理排查,包括:

●组织架构信息,组织信息可能是必要的,但不宜暴露过多

●人员信息,搜索引擎中可以明确定位的员工,社工库泄露的员工信息

●开源社区、网盘和文库泄露的业务代码、配置文件、敏感文档、人员信息、测试文档等

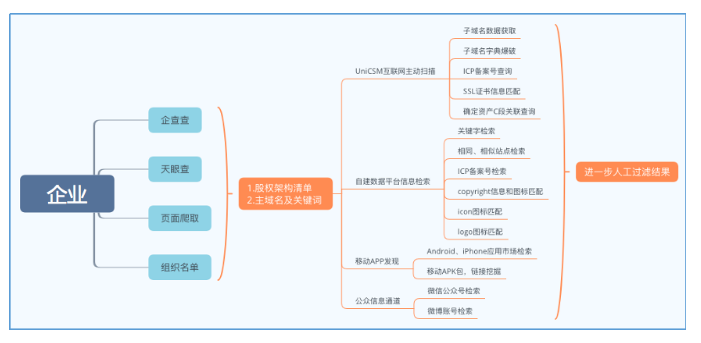

经验谈:影子资产测绘

影子资产是泛指未能了解或掌握的互联网资产,集团型企业或大型组织容易遭遇此类问题困扰。这种“大海捞针”的工作,必须依托专用平台,才能保障识别效率,实现快速定位。

联软科技的魔方安全团队利用专用平台,可以根据目标对象关键词和特征字,以及其它属性,自动完成海量互联网IP资产的识别和定位。例如为参与演习的某大型央企,快速定位到了数十个安全部门未掌握的互联网资产,并且在得到授权的前提下,很快发现存在的高危漏洞和安全隐患。

经验谈:供应链风险排查

供应链风险与隐患排查是一大难题,需要建立正确的供应链风险排查思路,甲方业务特性、组织规模等决定了供应链的规模和复杂度。

联软建议将同业兄弟单位、核心供应商、系统提供商、设备提供商、服务提供商,按照业务相关性、合作紧密性,风险等级等因素分门别类。供应链存在的安全问题往往具有相似性,需要以统一的管理手段和技术措施,对所有供应商进行梳理和排查。

总结:久久为之,不贪一时之功

家底不清,资产不明,不是技术问题,大多是管理的问题。借助演习的机会,围绕以下内容,先将互联网资产的细粒度和管理水平提升一个档次:

●持续的资产状态监控

●全面的资产风险识别与闭环管理

●实时漏洞和威胁情报监测,与资产关联的自动化处置

●安全意识常态化,安全归根到底还得归于“人的因素”

资产始终是安全管理的基石,伴随攻防演习的常态化,应当构建和完善资产安全运营。联软科技在攻防演习前、中、后的全场景中提供网络安全防护解决方案,助力金融、制造业、通信等行业提高安全人员实战能力,助力国家实战练兵和网络强国建设。