安全保密检查来了,我们如何应对呢?

●为了加强涉及国家秘密的信息系统的保密管理,确保国家秘密信息安全,国家保密局于2005年发布了《涉及国家秘密的信息系统分级保护管理办法》,明确了涉密信息系统实行分级保护。

●随后国家保密局协同相关单位陆续发布了《涉及国家秘密的信息系统分级保护技术要求》、《涉及国家秘密的信息系统分级保护管理规范》、《涉及国家秘密的信息系统分级保护测评指南》、《涉及国家秘密的信息系统分级保护设计指南》等规范性文件,从技术、管理、测评、设计等方面规范了分级保护的建设。

●中华人民共和国第十届全国人民代表大会于2010年4月公布了《中华人民共和国保守国家秘密法》,在法律层面进一步明确了涉密信息系统必须按照涉密程度实行分级保护。

●随着法律法规、部门规章制度的颁布,各级单位参照法律法规、主管部门分级保护规章制度的要求,纷纷进行了涉密信息系统分级保护安全配套设施和管理制度的建设,如《涉密计算机安全使用保密管理制度》、《互联网信息发布信息保密管理制度》等,并每年根据评分表定期开展信息安全检查,以及时掌握计算机系统保密工作的管理状况,发现存在的安全保密隐患和漏洞。

2020年是不平凡的一年,突然而来的疫情打乱了很多单位的工作节奏,但截至目前,保密检查工作依然有条不紊地进行中,各级单位纷纷发出信息安全检查通知,明确要求对涉及国家安全、经济命脉、社会稳定的基础信息网络和重要信息系统进行信息安全检查。如何有效加强本单位安全保密管理,提高本单位工作人员的信息安全保密意识和整个单位信息安全保密防范能力,是各单位迫切需要解决的问题,特别是对涉密网非法接入、涉密网计算机未经许可违规外联、涉密网移动存储介质混插、高密级数据从高等级安全域流向低等级安全域、计算机病毒泛滥、内部计算机打印、复制、截屏等信息输出行为难以控制等问题,迫切需要采取相应技术措施加以控制,联软科技特推出针对保密检查工作的全方位解决方案,帮助用户解决以上问题。

解决方案

Part 1边界安全

根据《涉及国家秘密的信息系统分级保护技术要求》等相关内容,涉密网边界安全涉及安全边界明确、边界控制、边界访问控制、边界防护措施、边界访问控制审计、违规外联监控六个方面,重点是要做好边界控制和违规外联监控,这2项在安全检查中一旦发现不满足要求,会被一票否决。

(1)安全边界明确

各单位应根据信息系统密级、系统重要性和安全策略划分不同的安全域,用户可根据信息密级、行政级别、业务类别、地域分布等方法划分安全域,不同的安全域可单独确定等级,并按照相应等级进行安全防护,当然同一等级的不同安全域可根据风险评估结果和实际安全需求,选择采用不同的保护要求。

(2)边界访问控制(可一票否决)

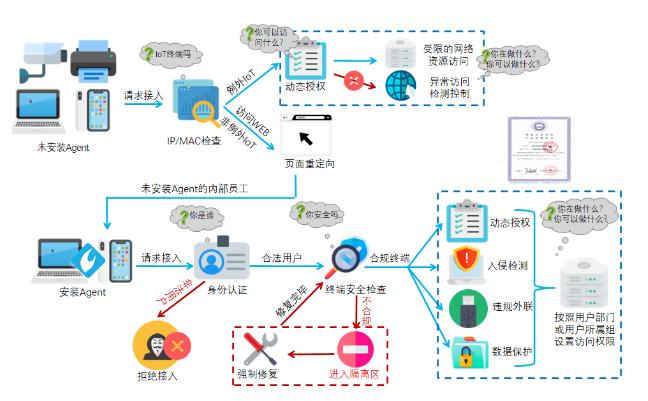

边界的接入认证和访问控制是涉密网安全控制的基础,也是分级保护技术标准中明确要求的必备设施之一,如果不构建涉密网的边界接入控制设施,在检查过程中如果发现,会被一票否决。因此,强烈建议用户为涉密网部署网络准入控制系统,通过该系统提供的访问控制策略,可实现基于用户的强制访问控制,防止未授权、非合规的设备接入涉密网,并对其资源访问权限进行控制,实现最小授权,防止越权访问非权限范围内的涉密信息系统资源。

需要说明的是,联软网络接入控制系统V5.0是联软科技具有涉密信息系统产品检测证书的系统,可以在涉密网中使用。同时,目前已完成了与主流操作系统(UOS、中标麒麟等)、CPU(兆芯、鲲鹏、飞腾、龙芯)的适配,可以满足用户国产化的要求,用户可以灵活选择操作系统和CPU。实现效果如下图:

(3)边界防护措施

根据区域划分情况,在系统或安全区域边界的关键点部署安全防护设施,如涉密网终端与网络之间的边界、不同安全等级的区域之间的边界,针对机密增强、绝密级还应采用安全隔离与信息交换系统(俗称网闸)进行边界防护。

(4)边界访问控制审计

主要是对边界访问进行访问控制和审计,记录通过边界访问控制设备进出边界的事件,如接入时间、接入用户、接入位置、接入结果等。

(5)入侵检测

采用入侵检测等工具对系统内的安全事件进行监控,检测攻击行为并可及时发现系统内非授权使用的情况,并针对机密增强、绝密级另外要求集中管理、与访问控制或流向控制联动、非授权接入行为发现。需要说明的是联软网络入侵检测系统V5.0可以满足绝密级入侵检测的要求,并具有涉密信息系统产品检测证书,可以在涉密网中使用,同时目前已完成了与主流操作系统、CPU的适配。

(6)违规外联监控(可一票否决)

及时发现违规外联行为,如违规连接互联网、违规拨号上网等,并可对违规外联行为进行审计和阻断,是分级保护技术标准中明确要求的必备设施之一。同样一旦检查中发现有违规外联行为,可一票否决。违规外联行为控制点涉及面比较广,用户可通过红外、蓝牙、软驱、1394、PCMCI、串口、并口等接口外联,如通过蓝牙将涉密终端的数据传送到非涉密终端,或通过串口接拨号使设备外联互联网等,可见非常有必要对终端这些接口进行控制;除了通过上述接口外,也可通过自建WIFI热点、双网口等方式外联,这些通道也必须具有控制的能力,如禁用、审计等;另外,移动存储介质、智能设备、光驱等外设也可能违规外联,导致涉密数据泄露,如手机私设热点非法外联泄露数据、U盘未经允许拷贝涉密电脑数据等,因此对这些设施也需要进行相应控制,如不允许光驱刻录只能读、不允许U盘写只能读、智能设备只读不允许写等。

Part 2密级标识及安全域间边界防护

(1)密级标识

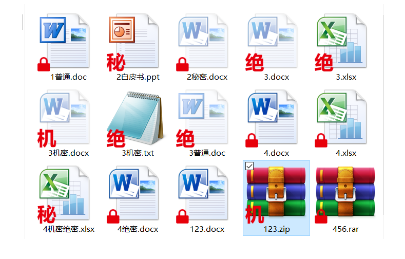

根据分保相关要求,针对涉密信息系统中存在大量电子文件等涉密数据,必须进行相应的密级标识,同时密级标识还应与信息主体绑定,确保不可分割,且其自身也不可篡改。联软科技文档智能加密系统可以满足密级标识相关要求。

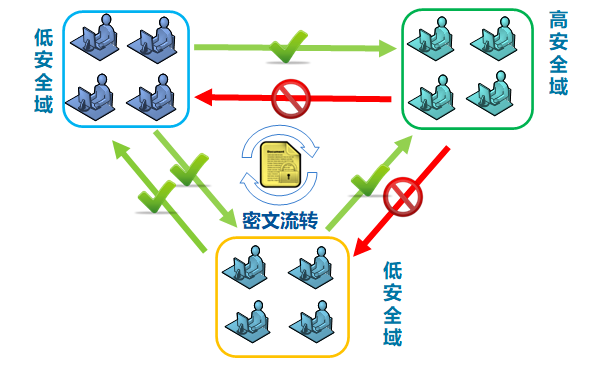

(2)安全域间的边界防护

根据分保相关要求,所有安全域之间的数据通信必须安全可靠,应禁止高密级信息由高等安全域流向低等级安全域。通过联软文档智能加密系统,可将文件进行安全域分类,设置用户权限时,管理员可以自定义用户针对安全域文件的操作权限,如打开、打印等,最终可实现内部数据根据重要性进行安全域划分,高等级安全域的高密级信息不会流向低等级安全域,如保密部门的数据属于绝密数据,只能在保密部门内部流转,其他部门无法查看和使用保密部门的文件,但保密部门可以正常查看和使用其他部门的文件。

Part 3计算机病毒与恶意代码防护

根据分保相关要求,计算机病毒与恶意代码控制涉及传播控制、计算机恶意代码防护、软件管理、恶意代码更新四个方面。

(1)传播控制

根据分保相关要求,传播控制涉及网络、电子邮件、U盘等,因此除了利用防毒墙、电子邮件网关等设施针对网络、电子邮件通道进行病毒与恶意代码防护之外,建议重点做好移动存储介质病毒传播控制,如涉密网环境下对非授权U盘进行控制,避免恶意代码等风险的带入涉密网;涉密网非必要终端禁止U盘使用;指定进程拷贝数据,避免恶意进程拷贝数据等。

(2)计算机恶意代码防护

根据分保相关要求,需要考虑计算机恶意代码防护,该技术目前比较成熟,建议用户选择具有涉密信息产品检测证书的网络防病毒软件,实现计算机设备的病毒和恶意代码查杀。

(3)软件管理

根据分保相关要求,涉密信息系统内不得随意进行软件的安装,软件安装应经过系统使用单位的批准和备案,并进行计算机病毒和恶意代码检查处理,有些甚至要求两种计算机病毒恶意代码防护产品检查,因此主机安全监控与审计系统提供的终端标准化管理模块可以禁止用户私自安装软件,用户只能从软件商城下载和安装经过批准和备案的软件,所有软件在上传到软件商城都可经过两款以上恶意代码防护产品的恶意代码检查处理。

(4)恶意代码库更新

根据分保相关要求,恶意代码防护系统应及时更新恶意代码库,且明确要求避免在线更新,联软提供的计算机病毒和恶意代码防护系统可以手动离线更新。

Part 4主机监控与审计

根据分保相关要求,主机监控与审计涉及身份鉴别、访问控制、信息输出控制、密码保护、系统配置管理、安全审计、操作系统安全加固等方面。联软科技主机监控与审计,除了身份鉴别、访问控制、系统配置管理、操作系统加固等基础功能之外,同时还可对打印、复制、屏幕截取、U盘拷贝、文件操作、上网等行为进行审计和控制,另外在终端数据采集、网络准入认证、数据安全存储、安全U盘、数据内部流转保护、数据外带保护都应用到了相关密码技术,主要包括SM2、SM3、SM4,可有效确保数据安全,对涉密数据存储、使用、外发进行保护。

方案特点及效果

(1)通过边界控制可以协助用户解决涉密网用户和终端非法接入的难题,并可对涉密网网络接入行为进行记录,以便审计。

(2)通过违规外联控制可以防止涉密网内的计算机未经许可违规连接外部网络,并可对违规外联行为进行控制,如禁用等。

(3)通过移动存储介质管理可以防止未经许可的U盘、智能手机等移动存储介质随意使用,同时可对移动存储介质进行精细化管理,如手机只能充电不能写数据,防止涉密数据泄露。

(4)通过文档智能加密系统可实现数据密级标识,并可有效禁止高密级数据从高等级安全域流向低等级安全域。

(5)通过采用传播控制、计算机恶意代码防护、软件管理等综合手段,有效防止恶意代码泛滥。

(6)通过主机监控与审计系统可实现接入控制、终端安全管理和数据防泄露,对打印、复制、截屏等信息输出行为进行有效控制。